ELK 9200Port를 통해 브라우저에서 데이터 조회 시 보안설정하기

페이지 정보

본문

“xpack.security.enabled” 옵션은 9200포트로 접속하여 무작위로 데이터 컨트롤에 대한 보안설정을 방지

1. 사용법

xpack.security.enabled: true

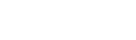

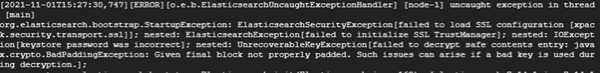

2. 에러

원인 : 위 옵션만 사용시 엘라스틱서치 실행 시 아래와 같은 에러 발생

해결 : 옵션적용 필요

3. 해결

3.1 옵션적용

xpack.security.transport.ssl.enabled: true

3.2 해당 옵션 적용하기 위해서는 ca(인증키) 생성필요

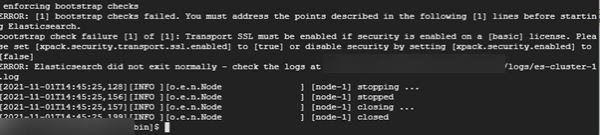

4. CA 생성

4.1. 엘라스틱의 certutil 명령어 사용

elasticsearch-certutil

4.2 명령어

1) ./elasticsearch-certutil ca

2) Enter

3) 아래 메시지 출력 시 패스워드 지정

(1) Enter password for elastic-stack-ca.p12 :

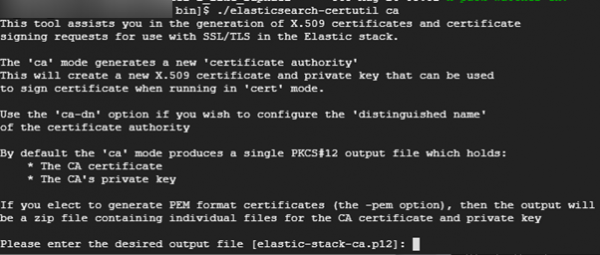

4.3 공개키는 엘라스틱 홈 디렉토리에 생성

1) elastic-stack-ca.p12

4.4 대칭키 생성

elasticsearch-certutil cert 명령어를 통해 기존에 생성된 공개키를 기반으로 3개로 구성된 엘라스틱 노드 IP를 지정하고 대칭키를 “config” 디렉토리 안에 생성한 “certs” 디렉토리에 대칭키 생성

이 때 기존에 생성한 공개키에 대한 비밀번호를 입력

|

./bin/elasticsearch-certutil cert \ --ca elastic-stack-ca.p12 \ --ip elk_internal_ip,elk_internal_ip,elk_internal_ip \ --out config/certs/es-cluster.p12

|

|

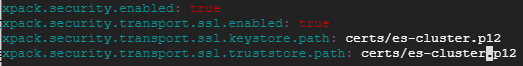

xpack.security.enabled: true xpack.security.transport.ssl.enabled: true xpack.security.transport.ssl.keystore.path: certs/es-cluster.p12 xpack.security.transport.ssl.truststore.path: certs/es-cluster.p12 |

4.5 옵션 추가 미설정 시 에러

4.5 옵션 추가 후에도 에러

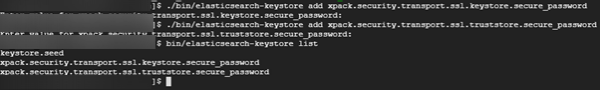

위 설정내용을 ‘elasticsearch.yml’ 파일에 적용해도 엘라스틱 실행 시 에러가 발생한다. 이유는 password 내용을 설정파일에 그대로 적용시켰기 때문 그렇기 때문에 키스토어 생성명령어를 통해 password를 keystore에 저장

4.6 키스토어 생성

키스토어 생성 명령어를 통해 키를 저장소에 저장 후 ‘bin/elasticsearch-keystore list’ 명령어로 키스토어를 확인한다.

키스토어 생성 명령어 공식메뉴얼

./bin/elasticsearch-keystore add xpack.security.transport.ssl.keystore.secure_password

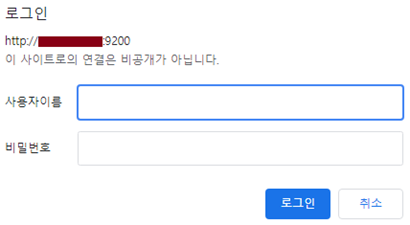

엘라스틱 연결 시 보안설정이 적용

- 이전글엘라스틱서치 9200 포트로 접속불가 할 때 22.04.30

- 다음글스플렁크 디비커넥터 앱으로 데이터베이스 조회하기 22.04.27

댓글목록

최고관리자님의 댓글

최고관리자 작성일좋은글 감사합니다. ^^